-= REKALL Memory F0rensic =-

Después de unos días de no escribir nada, aquí les dejo un pequeño tutorial sobre una utilería que me pareció interesante hablar de ella, ya que esta tiene muy buenas opciones para llevar a cabo una auditoría/forensia/análisis de la memoria, la cual ofrece una solución de extremo a extremo para los especialistas en incidentes y analistas forenses y lo mas importante es free.

Rekall pone todo su empeño en ser un framework muy completo por le lado que lo veas en el sentido de los análisis de la memoria, este permite un análisis exacto y una generación de informes que facilita la lectura final de los datos obtenidos. segun la empresa que creo Rekall dice que es la única plataforma de análisis de la memoria diseñado específicamente para funcionar en la misma plataforma que está analizando y tiene las siguientes carateristicas:

--> Análisis en vivo de la memoria:

--> su utilización completa como librería.

Creo que lo mejor que pudieron hacer es esto ya que a mi punto de vista, tener una aplicación que se pueda unir a un proyecto nuevo como una dll y soporte varios formatos de salida como JSON es genial.

Creo que lo mejor que pudieron hacer es esto ya que a mi punto de vista, tener una aplicación que se pueda unir a un proyecto nuevo como una dll y soporte varios formatos de salida como JSON es genial.

Este soporta también ejecución de comandos en vivo, llamadas a lineas de comandos, llamadas a sesiones interactivas y además soporta algo super importante los formatos de debugeo:

-->DWARF

--> MICROSOFT PDB

--> Cuenta con un avanzada Interfaz gráfica.

Cuenta con una consola web interactiva en pleno funcionamiento.

Cuenta con una consola web interactiva en pleno funcionamiento.

Tradicionalmente los forenses tienden a evitar las interfaces gráficas de usuario. Por eso, cuando nos dispusimos a escribir una interfaz gráfica de usuario para Rekall, la GUI mejora el análisis y hace que sea más fácil de compartir los resultados.

--> Usa firmwares de marcas especificas:

Una de las principales diferencias entre Rekall y otros frameworks de análisis de la memoria es que Rekall utiliza firmwares obtenidos a partir de la información de depuración operativo proveedores de sistemas ' directamente.

Rekall pone todo su empeño en ser un framework muy completo por le lado que lo veas en el sentido de los análisis de la memoria, este permite un análisis exacto y una generación de informes que facilita la lectura final de los datos obtenidos. segun la empresa que creo Rekall dice que es la única plataforma de análisis de la memoria diseñado específicamente para funcionar en la misma plataforma que está analizando y tiene las siguientes carateristicas:

--> Análisis en vivo de la memoria:

--> su utilización completa como librería.

Creo que lo mejor que pudieron hacer es esto ya que a mi punto de vista, tener una aplicación que se pueda unir a un proyecto nuevo como una dll y soporte varios formatos de salida como JSON es genial.

Creo que lo mejor que pudieron hacer es esto ya que a mi punto de vista, tener una aplicación que se pueda unir a un proyecto nuevo como una dll y soporte varios formatos de salida como JSON es genial. Este soporta también ejecución de comandos en vivo, llamadas a lineas de comandos, llamadas a sesiones interactivas y además soporta algo super importante los formatos de debugeo:

-->DWARF

--> MICROSOFT PDB

--> Cuenta con un avanzada Interfaz gráfica.

Cuenta con una consola web interactiva en pleno funcionamiento.

Cuenta con una consola web interactiva en pleno funcionamiento.Tradicionalmente los forenses tienden a evitar las interfaces gráficas de usuario. Por eso, cuando nos dispusimos a escribir una interfaz gráfica de usuario para Rekall, la GUI mejora el análisis y hace que sea más fácil de compartir los resultados.

--> Usa firmwares de marcas especificas:

Una de las principales diferencias entre Rekall y otros frameworks de análisis de la memoria es que Rekall utiliza firmwares obtenidos a partir de la información de depuración operativo proveedores de sistemas ' directamente.

Rekall suporta el análisis de imagenes de memoria a 32 y 64 bits.

- Microsoft Windows XP Service Pack 2 hasta Windows 10

- Linux Kernels 2.6.24 to 4.20.

- OSX 10.6-10.11.

y muchas cosas mas que este FRAMEWORK puede hacer, pero pasemos ahora a instalarlo y probarlo para ver si es cierto lo que dice ser.

INSTALACIÓN EN WINDOWS

manos a la obra

Lo primero a hacer es descargar el REKALL y al descomprimirlo en un folder nos damos cuenta esta hecho en Pyhton por su extensión de los archivos .py , entonces pasamos a instalar el Python que en esta ocasión usare el de la empresa ACTIVESTATE PYTHON.

Lo instalamos:

Y listo ahora ahora si a darle a este mole de olla que es el rekall y su instalación, para eso vamos a el siguiente link y descargamos la versión acorde a nuestro sistema operativo windows ya sea 32 o 64 bits:

https://github.com/google/rekall/releases

Rekall_1.5.2_Furka_x64.exe 17.3 MB

Rekall_1.5.2_Furka_x86.exe 15.8 MB

nota: lo que si noté la falta de un hashid para comprobar la validación de la descarga correcta pero bueno aun así la descargamos y seguiremos instalándolo.

Y le damos siguiente siguiente y listo quedo instalado, pero antes deberás clonar la fuente en tu directorio fuente usando el siguiente comando que aparece en la ventana, para eso abrimos un CMD e insertamos:

git clone https://github.com/google/rekall.git

pero si ves que te saca este error que sale en la ventana

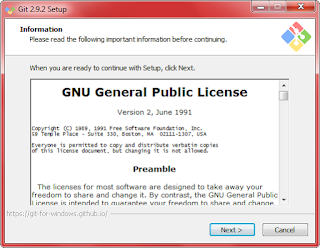

tendremos que instalar el GIT para windows:

y una vez descargado vamos a instalarlo:

y de ahí una vez instalado ejecutaremos en una cmd de windows la siguiente instrucción de nuevo y ahora si creo que ya ejecutará:

git clone https://github.com/google/rekall.git

y listoooo yeaaaaaa ahora si a ejecutarlo y veamos si ya quedo:

Ahora si a usarlo y darse gusto analizando todo lo referente a la memoria.

Saludos.

LI: Rodolfo H. Baz

Centro de Investigaciones en Seguridad Informática

www.ccat.edu.mx

No hay comentarios:

Publicar un comentario